Cloudflareネットワーク分析 v1を理解する

Magic TransitとCloudflare Spectrumのお客様がアカウントレベルのネットワーク分析を使って、レイヤー3とレイヤー4トラフィックと攻撃の詳細を調べる方法をご紹介します。

本記事の内容

- 概要

- ネットワーク分析を表示する

- ネットワーク分析を確認する

- データにフィルターを適用する

- プロットする範囲を選択する

- アクテビティログを表示する

- ログデータとレポートをエクスポートする

- 制限事項

- 関連リソース

- よくある質問

概要

ネットワーク分析にアクセスするには、次が必要になります。

- CloudflareのEnterprise プラン

- Cloudflare Magic Transit またはSpectrum

Cloudflareのネットワーク分析ビューでは、ネットワーク層とトランスポート層におけるトラフィックパターンとDDoS攻撃についてほぼリアルタイムの可視性を実現します。ネットワーク分析では、パケットとビットレベルのデータ、GraphQL API分析を介して利用できるのと同じデータを視覚化します。

ネットワーク分析は、悪意のあるトラフィック報告と調査を加速します。次のパラメーターでデータを絞り込むことができます。

- Cloudflareによって実行された軽減アクション

- ソースIP、ポート、ASN

- 送信先IPとポート

- トラフィックが観測されたCloudflareデータセンターの都市名と国名

- 攻撃の規模、種類、発生率、攻撃継続時間

- TCPフラグ

- IPバージョン

- プロトコル

ネットワーク分析を使って、主要なインテリジェンスを瞬時に特定する

- ネットワークを狙った攻撃ベクトルの上位

- 時系列のトラフィック軽減、アクション別

- 攻撃ソース、国別またはデータセンター別

ネットワーク分析を表示する

Cloudflareアカウントのホームページからネットワーク分析ビューにアクセスできます。

ネットワーク分析ビューにアクセスするには、次の手順に従ってください。

- Cloudflareアカウントにログインします。

- 複数のアカウントをお持ちの場合は、Magig TransitまたはSpectrumにアクセス権を持つアカウントを1つ選んでください。

- アカウントのホームページ上で、ネットワーク分析をクリックします。

ネットワーク分析を確認する

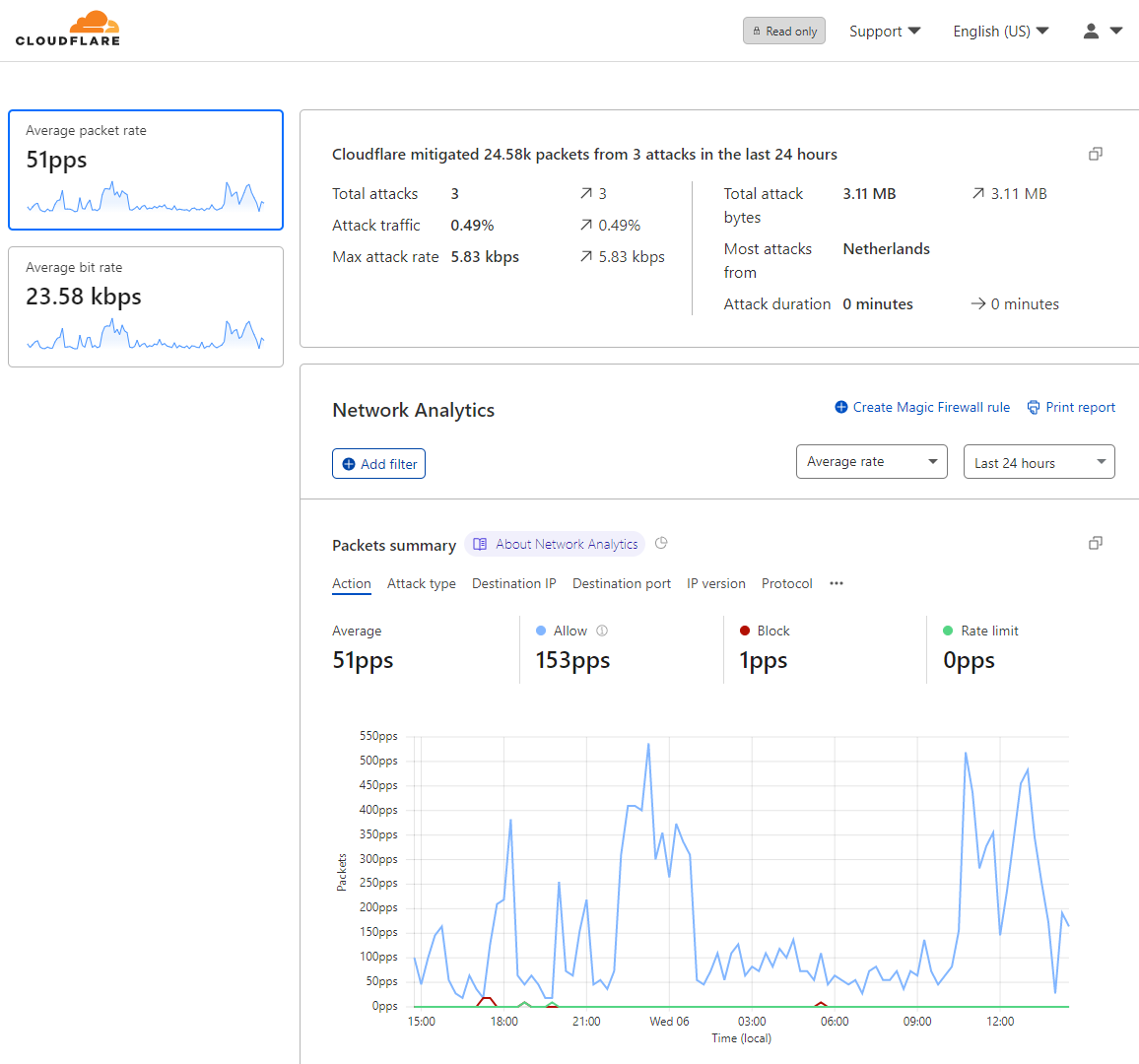

ヘッドラインの概要とサイドパネル

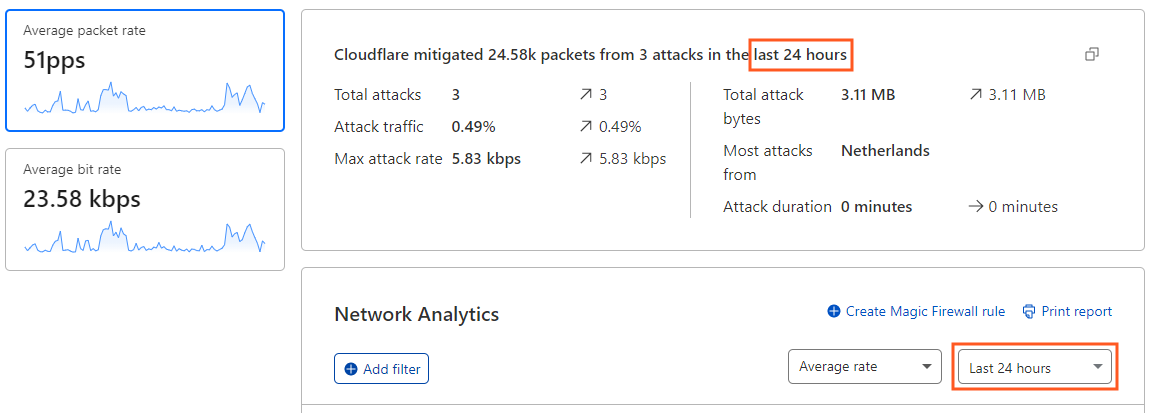

時間枠ドロップダウンリストで選択した期間のアクティビティの概要が、ヘッドラインとサイドパネルに表示されます。

ヘッドラインには、パケットまたはビットの合計と検出・軽減された攻撃数が表示されます。攻撃が進行中の場合、ヘッドラインにはパケット(またはビット)の合計ではなく、これらの最大値が表示されます。

データ表示を切り替えるには、パケットサイドパネル、またはビットサイドパネルをクリックします。

表示する時間枠を設定する

時間枠ドロップダウンリストを使って、ネットワーク分析がデータを表示する期間を変更できます。時間枠を選択するとビュー全体が更新され、選択した内容が反映されます。

_30分前_を選択すると、ネットワーク分析ビューに過去30分間のデータが表示され、20秒ごとに更新されます。統計ドロップダウンリストの横に_Live_通知が表示され、ビューが自動的に更新され続けることがわかります。

_カスタム範囲_のオプションを選択すると、過去365日間のどの時点でも、最長30日間の期間が指定できます。

平均発生率、または総容量別に表示する

ドロップダウンリストから統計を選択し、プロットする_平均レート_と_合計数_を切り替えます。

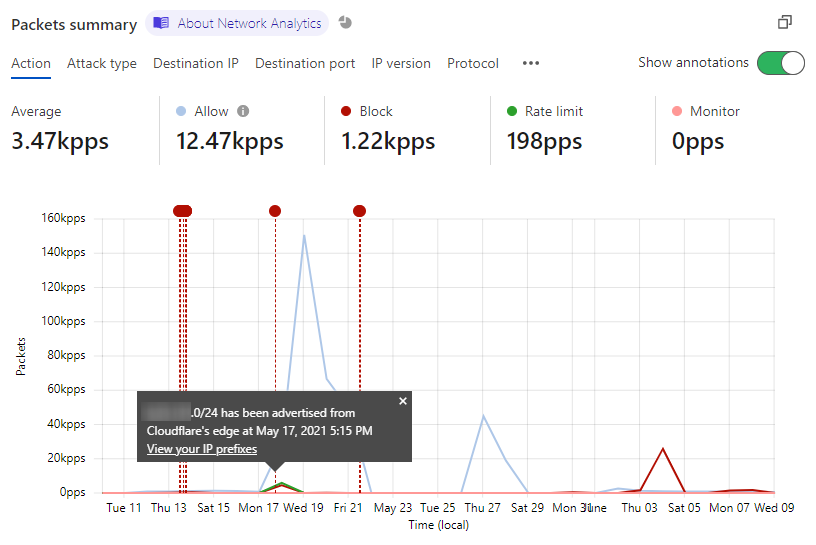

「IPプレフィックスのアドバタイズ/取り消し」イベントを表示する

[注釈の表示] トグルを有効にして、ネットワーク分析ビューでアドバタイズ/取り消されたIPプレフィックスイベントの注釈を表示または非表示にします。各注釈をクリックすると、詳細が表示されます。

パケットの概要を拡大させる

グラフ領域をクリックし、マウスをドラッグして拡大します。このやり方なら、3分という短い範囲まで拡大することができます。

縮小表示するには、時間枠セレクターにあるXアイコンをクリックします。

データにフィルターを適用する

複数の絞り込み条件と除外条件を適用して、ネットワーク分析に表示するデータ範囲を調整できます。

フィルターを適用すると、ネットワーク分析ページで表示されるデータすべてに影響があります。

ネットワーク分析データを絞り込む方法は二つあります。フィルターの追加ボタンを使う方法と、統計フィルターの1つをクリックする方法です。

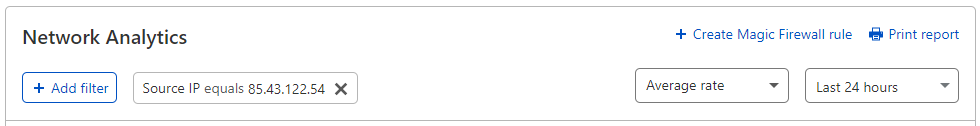

フィルターを追加するボタンを使う

フィルターの追加ボタンをクリックして新規フィルターポップオーバーを開きます。フィールド、演算子、値を指定して、filter expression(フィルター式)を完成させます。適用をクリックしてビューを更新します。

フィルターを適用する際、次のガイドラインに従ってください。

- ワイルドカードはサポートされません。

- 値を引用符で囲む必要はありません。

- ASN番号を指定する場合は、プレフィックスの_AS_を外してください。たとえば、_AS1423_の代わりに、_1423_と入力します。

統計フィルターを使う

ネットワーク分析統計の1つと関連づけられているデータタイプに基づいて絞り込むには、統計にポインタを置くときに表示されるフィルターボタン、または除外ボタンを使います。

この例では、フィルターボタンをクリックして、ビュー範囲を_許可_アクションと関連づけられるトラフィックのみに絞り込んでいます。

適用されたフィルターからMagic Firewallルールを作成する

ネットワーク分析で選択したフィルターと一致するトラフィックをすべてブロックするMagic Firewallルールを作成できます。現在サポートされているフィルターは次のとおりです。

- 送信先IP

- プロトコル

- ソースデータセンター

- ソースIP

- TCPフラグ

その他のタイプのネットワーク分析フィルターは、新しいルールの定義に追加されません。ただし、Magic Firewallでは、ルールをさらに設定することができます。

次の操作を行ってください:

1. ネットワーク分析で1つ以上のフィルターを適用します。

2. Magic Firewall ルールの作成をクリックします。

Magic Firewall ルールエディターに、選択したフィルターと値が表示されます。

3. Magic Firewall ルールエディターでルール定義を確認します。

4. 新規追加をクリックします。

サポートされるフィルターフィールド、演算子、値

次の表は、ネットワーク分析を絞り込むために使えるフィールド、演算子、値の範囲を示しています。

| フィールド | 演算子 | 値 |

|---|---|---|

| アクション |

|

等号

不等号

|

- 許可:Cloudflareの自動DDoS攻撃対策システムで許可されるトラフィックです。ファイアウォールルール、flowtrackd(フロートラッキングデーモン)、L7ルールで軽減されたトラフィックを含むことがあります。

- ブロック:Cloudflareの自動DDoS攻撃対策システムでブロックされたトラフィックです。

- 接続追跡:Magic Transitがスコープから外され、Magic Transit プレフィックスに対して、conntrackが実行されないため、L7のみで適用されます。

- レート制限:送信元IP、サブネット、またはどの接続でもそれぞれに適用できます。ヒューリスティック(経験則)に基づき、プログラムによって決定されます。

- モニタリング:攻撃の内、特定されてはいるものの、観察するのみで、どのルールでも軽減しないと決めたものが対象となります。

| |

攻撃ID

|

等号

不等号

|

攻撃番号

| |

攻撃タイプ

|

等号

不等号

|

UDPフラッド

SYNフラッド

ACKフラッド攻撃

RSTフラッド

LDAPフラッド

クリスマスフラッド

FINフラッド

GREフラッド

ICMPフラッド

| |

送信先IP

|

等号

不等号

|

IPアドレス

| |

送信先ポート

|

等号

不等号

次より大きい

次より大きい/等号

次より小さい

次より小さい/等号

|

ポート番号

ポート範囲

| |

送信先IPの範囲

|

等号

不等号

|

IPの範囲&マスク

| |

IPバージョン

|

等号

不等号

|

4または6

| |

プロトコル

|

等号

不等号

|

TCP

UDP

ICMP

GRE

| |

ソースASN

|

等号

不等号

|

AS番号

| |

送信元の国

|

等号

不等号

|

国名

| |

ソースデータセンター

|

等号

不等号

|

データセンターの場所

| |

ソースIP

|

等号

不等号

|

IPアドレス

| |

ソースポート

|

等号

不等号

次より大きい

次より大きい/等号

次より小さい

次より小さい/等号

|

ポート番号

ポート範囲

| |

TCPフラグ

|

等号

不等号

次を含む

|

SYN、SYN-ACK、FIN、ACK、RST

|

プロットする範囲を選択する

様々な範囲でネットワーク分析データをプロットできます。デフォルトで、ネットワーク分析はアクションごとにデータを分類して表示します。

サマリータブの1つを選択すると、別のディメンションでデータを表示できます。

次のオプションから選ぶことができます。

- アクション

- 攻撃タイプ

- 送信先IP

- 送信先ポート

- IPバージョン

- プロトコル

- ソースASN

- 送信元の国

- ソースデータセンター

- ソースIP

- ソースポート

- TCPフラグ

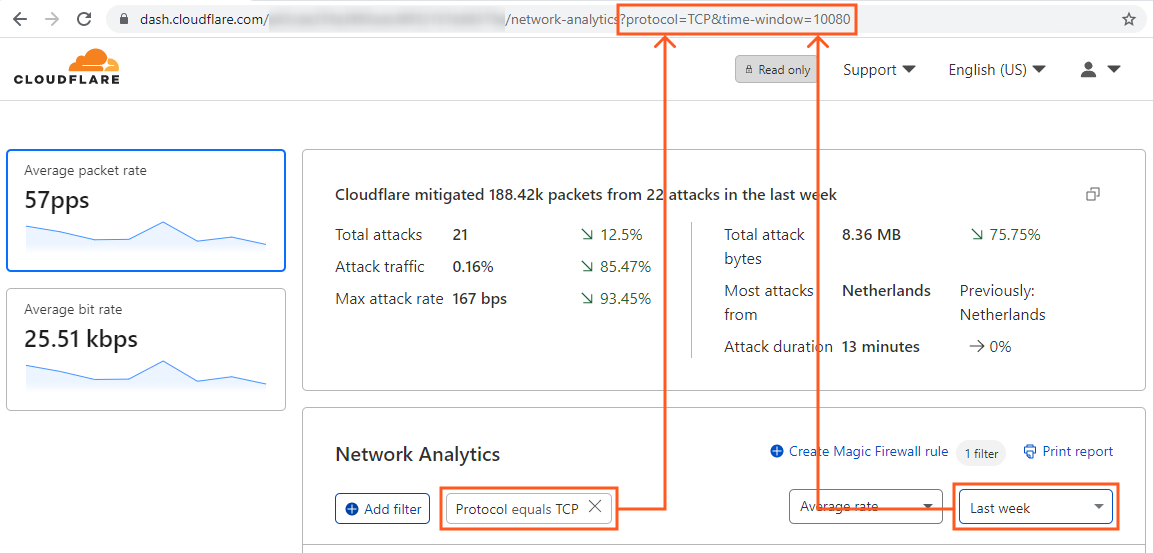

ネットワーク分析のフィルターを共有する

ネットワーク分析ページの時間枠にフィルターを追加して特定すると、こうしたパラメーターを反映して、URLが変わります。

データ表示を共有するには、URLをコピーして、他のユーザーに送信します。そうすると、同じビューで作業ができるようになります。

アクテビティログを表示する

ネットワーク分析のアクティビティログは、現在選択されている時間枠で最大500件のログを表示します。結果は、時間枠ビューごとに1ページあたり10件ずつ表示されます。(GraphQL API分析には、この制限がありません。)

イベントの詳細を表示するには、イベントに関連する拡張ウィジェットをクリックします。

列を構成する

アクティビティログに表示する列を設定するには、列を編集するボタンをクリックしてください。

これは、DDoS 攻撃を特定したいときに、非常に便利です。IP アドレス、最大ビットレート、攻撃IDなど、使いたい属性を指定することができます。

トップ項目を表示する

送信元の国、送信元、宛先パネルで、各ビューの上位項目を表示します。

表示する項目数を選ぶには、ビューに関連するドロップダウンリストを使います。

上位データセンターを表示するには、送信元の国ビューのドロップダウンリストから_データセンター_を選択してください。送信元の国ビューから、送信元データセンタービューに切り替わります。

ログデータとレポートをエクスポートする

アクティビティログデータをエクスポートする

アクテビティログから、一度に最大500件の未加工のイベントをエクスポートできます。このオプションは、セキュリティ情報およびイベント管理(SIEM)などの別のシステムまたはデータベースで保存されるデータと、Cloudflareのデータを組み合わせて分析する必要がある場合に便利です。

ログデータをエクスポートするには、エクスポートをクリックしてください。

エクスポートしたデータをレンダリングするために、CVSフォーマットか、JSONフォーマットのどちらかを選択します。次のパターンを使って、ダウンロードしたファイル名に選択した時間枠を反映させます。

network-analytics-attacks-[start time]-[end time].json

ネットワーク分析レポートをエクスポートする

ネットワーク分析からスナップショットレポートを印刷する、またはダウンロードするには、次の手順に従ってください。

レポートを印刷するをクリックします。Webブラウザの印刷インターフェースに、印刷するか、PDFとして保存するかのオプションが表示されます。

制限事項

現在、ネットワーク分析には次のような制限があります。

- ネットワーク分析 v1は、 サービス拒否デーモン(dosd)攻撃に関するインサイトを提供します。データのタイムリーなビューを提供しますが、すべてのイベントの完全なビューがあるわけではありません。

- 次のデータソースはネットワーク分析 v1では入手できません。

- ファイアウォールルール_(ネットワーク分析 v1で利用可能)_

- アプリケーション層のルール

- Gatekeeperと手動で適用されたルール

- Flowtrackd (高度なTCP 保護)(ネットワーク分析 v2で利用可能)

- WARPトラフィックと オレンジ色の雲のトラフィック )

- CDNなど、トラフィックをプロキシするCloudflareサービスからのデータはネットワーク分析では利用できません。

関連リソース

- Cloudflareネットワーク分析 v2

- ネットワーク分析 v1 からネットワーク分析 v2 への移行

- CloudflareのGraphQL API

- Cloudflareの分析:簡単な概要

- IANAポート番号とサービス名

よくある質問

Cloudflareは、ネットワーク分析ポータルにどのぐらいの期間、データを保持するのか

ネットワーク分析 v2(NAv2)を使用する場合、クエリできる履歴データの範囲は90日間です。

ネットワーク分析 v1(NAv1)は、GraphQLノードを使って、1分、1時間、1日のIPフローにデータをロールアップします。たとえば、ipFlows1mGroupsノードは、分単位の集約でデータを保存します。

NAv1 でクエリできる履歴データの範囲の確認については、こちらの表を参照してください。保存期間のインジケーターとして、notOlderThan(次の期間より新しい)列を使います。

| GraphQLデータ ノード

|

maxDuration*

|

notOlderThan**

|

ネットワーク分析における時間範囲の選択

|

データポイント数

ipFlows1mGroups

|

25時間

|

30日間

|

30分

|

30

| |

6時間

|

71

| |

12時間

|

48

| |

24時間

|

96

| |

ipFlows1dGroups

|

6か月間

|

1年間

|

1週間

|

168

| |

1か月

|

30

|

*maxDuration__(最長期間)は、一回のクエリでリクエストできるタイムウィンドウを定義します(データノードによって異なります)。

_**notOlderThan_は、クエリがレコードでさかのぼって検索できる期間を制限します。これは、当社のデータベースに残っている期間を示しています。

ダッシュボードで攻撃ログで作業をする場合、次のことに気をつけてください。

- 攻撃ログには、開始タイムスタンプと終了タイムスタンプ、パケット/ビット統計の最小値、最大値、平均値、合計値、攻撃タイプ、実行されたアクションが保存されます。

- ソースIP アドレスは、個人を特定できる情報と見なされます。そのため、Cloudflareは、30日間しか保存しません。30日を過ぎると、ソースIP アドレスは破棄され、ログが1時間グループ、それから1日グループにロールアップされます。1時間ロールアップは、6か月間保存されます。1日ロールアップは、1年間保存されます。

クエリとログデータへのアクセスに関する詳細については、GraphQL分析APIをご参照ください。

ネットワーク分析が、宛先IPを「利用不可」と表示する理由は?

宛先IPが_利用不可_と表示されるのは、宛先IPが当社の DDoS攻撃対策システムで生成されるリアルタイムシグネチャに含まれていなかった場合です。

宛先IPを表示するには、攻撃IDでフィルター処理して、トップ項目リストで宛先までスクロールしてください。特定の攻撃IDでフィルター処理すると、ネットワーク分析ダッシュボード全体が攻撃レポートになります。